Principalmente debemos tener actualizado nuestro sistema operativo antes de empezar a configurar VPN. (Virtual Private Network)

en nuestra maquina virtual de virtualbox de Oracle agregamos dos tarjetas de red, red interna para una y adaptador puente para la otra.

en red interna se agrega manualmente el direccionamiento a utilizar, en nuestro caso una clase C 192.168.8.0/24

toma de los adaptadores de red , red interna y la red en puente.

debemos descargar un paquete de microsoft Isa Server, lo ejecutamos

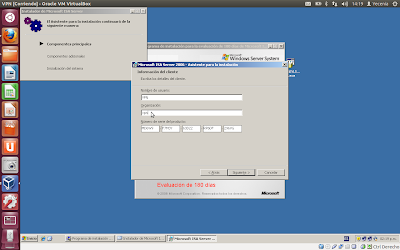

inicio de instalación de ISA SERVER 2006.

luego de ejecutar el programa se instala automáticamente

se ingresa los datos del cliente. nombre, serial, organización.

escogemos la instalación típica y siguiente.

se agregan las dos tarjetas que se eligieron al principio. y aceptar.

en las dos anteriores imágenes configuraremos el Pool de cada una de las tarjetas, una tarjeta con red privada 192.168.8.0/24 y mascara y red externa la que nos da conexión con internet 192.168.50.0/24. esto se requiere para que funcione el VPN y pueda salir a internet los usuarios que hacen parte de este servicio, en otro caso estos no podrían acceder a internet.

damos click en aceptar observando que nuestro Pool de direcciones este bien configuradas

nos pide que la aceptación de clientes cifrados, se deja predeterminado y siguiente.

luego nos advierte de los programas y aplicaciones que tendrá el ISA. siguiente

se inicia la instalación de ISA y la configuración anterior

termina esta instalación y damos click en finalizar chuleamos el recuadro para que inicie inmediatamente.

pagina principal de ISA.

antes de empezar a configurar el ISA Server, debemos crear algunos usuarios y un grupo que en nuestro caso sera clientesvpn. ingreso los usuarios a este grupo.(vpn,natalia,yesenia)

nos ubicamos en redes privadas virtuales(VPN)

elegimos la opcion configurar metodo de asignacion de direcciones. damos click en la pestaña redes de acceso. y chuleamos el cheskbox de todas las redes como muestra la imagen.aplicar.

en la misa ventana elegimos asignacion de direcciones, y click en agregar, acá se

ingresara un IP diferente a las utilizadas en nuestras tarjetas. en nuestro caso es 192.168.200.0 192.168.200.254 se asigna un Pool. aplicar.

en la misma ventana, damos clic en pestaña autentificaron y damos click en permitir la directiva de ipsec personalizada para la conexión L2TP. y se agrega un password como vemos en la imagen, damos click en aceptar

habilitamos acceso de clientes de VPN en general se habilitan cuantos accesos se van a permitir, en nuestro caso 10.

en pestaña grupos, se agrega el grupo que creamos. aplicar

nos fijamos que quede agregado nuestro grupo, vpn.

en la misma ventana, seleccionamos la pestaña protocolo y habilitamos el PPTP y el L2TP/ipsec.aplicar y aceptar

desglosamos el server vpn, y elegimos creativa de firewall

ahora crearemos las directivas de firewall. al lado derecho encontramos crear regla de acceso. click en crear y colocamos el nombre de la regla en nuestro caso se llamara permitir cliente Vpn en la red. siguiente

elegimos permitir y siguiente.

acá elegimos la opción , permitir todo el trafico saliente, siguiente.

damos clic en agregar y elegimos el grupo clientesvpn como muestra la imagen, cerramos esa ventana y click en siguiente.

en destino de reglas de acceso, vamos agregar interna (nuestra red interna) cerrar y siguiente.

en conjuntos de usuarios se agrega todos los usuarios, aunque lo podemos encontrar predeterminada

ingresamos al server en configuración. redes, dentro de redes vamos a la pestaña reglas de red y dar click en crear regla de red nueva. colocamos el nombre de la regla, nuestro caso traducción de NAT de externa a interna (este me sirve para que de afuera usuarios que no estén en mi red interna puedan utilizar algún servicio)

acá elegimos que la VPN sera de sitio a sitio. siguiente.

en orígenes de trafico de red , añadimos la red externa, cerrar y siguiente.

nos pide cual va hacer el destino de trafico de red, elegimos la interna. cerramos y siguiente.

relacionan de redes, lo que vamos hacer es una traducción de direcciones de red NAT

(esto es para que nuestra LAN interna pueda salir a internet)

en la parte superior nos dice aplicar para poder guardar nuestros cambios. ok

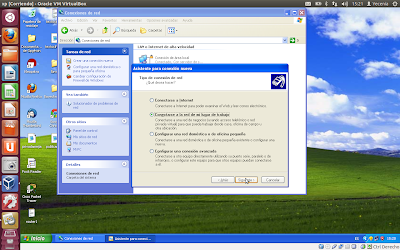

AHORA NOS DIRIGIMOS A UNA MAQUINA VIRTUAL XP DONDE CONFIGURAREMOS EL CLIENTE VPN.

click, en panel de control, sitios de red, conexiones de red, y el menú, damos click en crear una conexión nueva, y seguimos el asistente.

en tipo conexión de red , conectarse a la opción. conectarse a la red de trabajo

y siguiente.

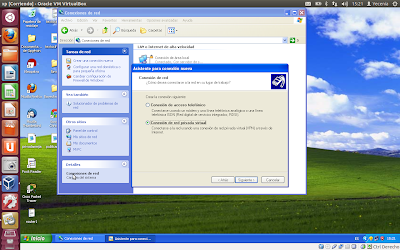

conexiones de red; acá seleccionamos, conexiones de red privada virtual, siguiente.

indicamos el nombre de nuestro servidor VPN y siguiente.

acá asignamos la IP que nos permite navegar a internet. es la que se coloca en la tarjeta de red externa. siguiente. y debe de aparecer el nombre de red privada virtual como nos muestra la siguiente imagen.

voy a mi servidor, observamos que estén las redes fusionadas en consola con el comando ipconfig, eso lo vemos en adaptador PPP interface de servidor RAS (Dial In)

y luego vamos a nuestro XP y debe estar , esa misma configuración.

con esto damos por concluido una configuración vpn sitio a sitio